Sikkerhetsprinsipper: POLP, RBAC, AGDLP

POLP (Principle of Least Privilege)

Brukere og systemer skal kun ha de rettighetene som er nødvendige for å utføre sine oppgaver. Dette reduserer risiko for utilsiktet eller ondsinnet skade.

- Angrepsflate: Lavere ved færre administrative brukere

- Redusert risiko: Mindre skade om noen kompromitteres

- Eksempel: Gi en ansatt kun tilgang til sin avdelingsmapper – ikke hele filserveren

RBAC (Role-Based Access Control)

Rollen avgjør tilganger, ikke enkeltindivider. Brukere legges i en eller flere roller, og rollene har de nødvendige tillatelsene.

- Forenkler administrasjon: Tildel rettigheter til roller, ikke hver bruker

- Bedre sikkerhet: Brukere får kun det de trenger via rollen sin

- Eksempel: “IT-administrator”, “HR-medarbeider”, “Salgsteam”

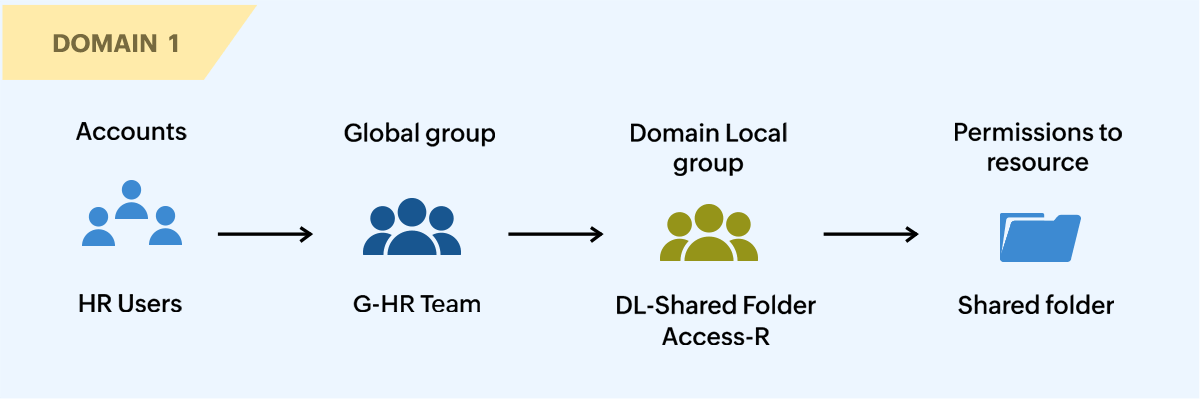

AGDLP (Account, Global, Domain Local, Permission)

En strategi for å håndtere grupper og rettigheter i Active Directory. Det gir en strukturert måte å tildele tillatelser på tvers av flere domener.

- A (Account): Brukerkontoer

- G (Global Group): Samler brukere i globale grupper (samme domene)

- DL (Domain Local Group): Tildeler rettigheter i et domene, og kan inneholde globale grupper

- P (Permission): Tillatelsene (filtilgang, applikasjonstilgang) tildeles Domain Local-gruppene

AGDLP i Microsoft Entra ID (Azure AD)

I skyen (Entra ID) kan du bruke samme prinsipp, bare at “Global Groups” blir Security Groups, og Domain Local-lignende Roller tildeles spesifikke rettigheter til apper og data.

- Brukere → Security Group (f.eks. “Sales Team”)

- Group → Rolle (f.eks. “Sales Application Access”)

- Rolle → Ressurser (f.eks. CRM-systemet)